Fortigate VPN Parte1 (Site_to_Site)

- Raphael Oliveira

- 15 de mar. de 2021

- 3 min de leitura

Atualizado: 11 de jan. de 2022

E aew meu povo....

Tudo bem com vocês?

Aqui estamos firmes no lockdown!

Então para ajudar a passar o tempo, tirei o fim de semana para preparar uma nova séria de post, agora sobre VPN. Essa série vai ter como foco as configurações básicas para fechar uma VPN e estabelecer comunicação entre duas localidades ou entre um cliente e um site. Nessa séria também vamos ver como configurar uma VPN Site to Site usando Fortigate e um outro firewall (ainda não sei qual rsrsrsrs) e por último vamos configurar o OSPF para rodar sobre a conexão VPN.

Então chega de arrodeio e vamos a primeira parte dessa séria.

Nessa primeira postagem, vamos aprender como configurar uma VPN Site to Site usando dois Fortigates.

Antes de iniciar, vamos dá uma olhada na topologia.

Topologia bem básica, dois sites, cada um com apenas uma rede interna. Nossa missão aqui é fazer com que as duas redes internas possam se comunicar.

Mãos à obra!!!

Acessa teu Fortigate, vai em "VPN" depois VPN Wizard".

Coloque o nome que você deseja para a conexão e selecione a opção "Custom" em "Template type".

Clica em "Next" e vamos iniciar as configurações.

Vou abordar alguns pontos:

Remote Gateway: No nosso caso vamos usar a opção static, pois os nossos firewalls possuem IPs fixos configurados em suas interfaces WAN, porém, se o seu firewall possui um IP dinâmico e você usa por exemplo, um DDNS, pode configurar esse nome DNS para que o firewall feche a conexão com o peer remoto.

Authentication: Vamos usar aqui PSK.

Aqui na "Phase 1 Proposal" vamos definir a criptografia e autenticação. Nesse lab estou usando DES por conta de uma limitação da VM, porém, num Fortigate licenciado você terá acesso às outras criptografias. Um outro ponto relevante, é a configuração de DHG e Lifetime. Essas informações são importantes, pois os mesmos valores têm que ser configurados nos dois Fortigates.

Na "Phase 2" temos uma configuração a mais que é referente a rede local e rede remota. No mais, devemos nos atentar aos pontos citados na "Phase 1".

Tunnel configurado, porém, ainda temos que realizar mais algumas configurações para que ele possa ir para o status "Up".

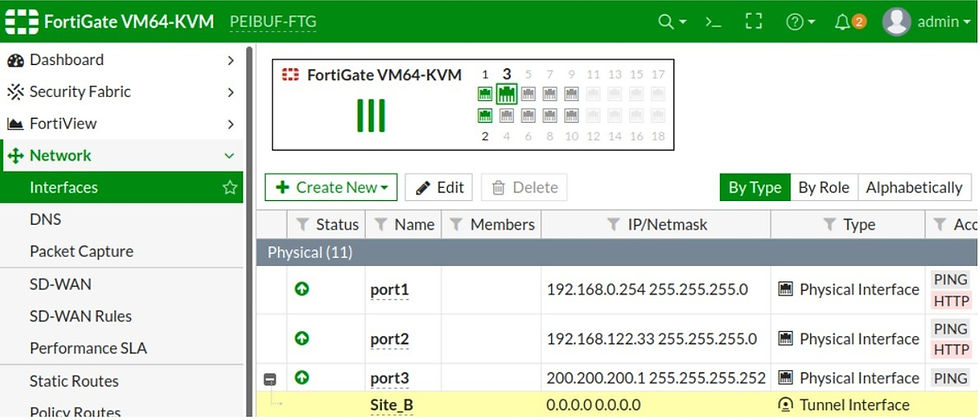

Antes disso, vamos verificar que a interface VPN foi criada na interface Port3

Agora vamos configurar duas "Firewall Policy" permitindo o tráfego IN e OUT na VPN.

Sem essa configuração a conexão VPN não é estabelecida.

Nessa regra, vamos liberar o tráfego com origem da rede interna do Site_A com destino a rede interna do Site_B, nos campos "Source" e "Destination" coloquei "all", porém, você pode criar os objetos de cada rede e configurar nesses dois campos. Lembre-se de desativar o NAT.

Agora vamos clicar com o botão direito na regra criada e selecionar a opção "Clone Reverse", com isso já será criada automaticamente a regra para o tráfego reverso, só precisamos configurar um nome para a mesma e habilitá-la.

Aqui você pode ver que as regras estão com o warning, pois as interfaces VPN ainda se encontram como status down.

Agora vamos realizar as mesmas configurações no Site-B, porém, para variar um pouco, no Site_B vamos realizar a configuração via CLI.

Configurada "Phase 1", vamos agora configurar a "Phase 2":

O print é real mesmo, não tem perfeito não, mas no final tá certo :)

Está aí a configuração das Phases 1 e 2. Também podemos ver a interface Site_A criada.

Agora vamos configurar as regras de firewall.

Primeira regra:

Segunda regra:

Regras configuradas. Agora vamos estabelecer essa conexão.

Vamos lá em "Monitor" e depois em "Ipsec Monitor", clica com o botão direito na conexão, vai na opção "Bring Up" e depois em "Phase 2 Selector: Site_B"

Conexão estabelecida. Com essa configuração já é possível estabelecer a conexão VPN, porém, ainda não seria possível as redes remotas se comunicarem, para isso vamos logo configurar a rota estática.

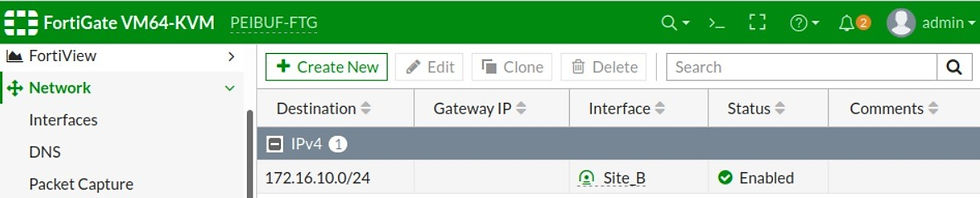

Rota do Site_A para o Site_B configurada.

Em interface, lembrar de selecionar a interface VPN.

Agora vamos configurar no Site_B.

Agora vamos testar a comunicação.

E deu errado rsrsrsrsrs

Vida real!

Dei uma revisada nas configurações e vi que no Fortigate do Site_A eu tinha configurado a interface errada.

Se vocês olharem, eu tinha configurado a port2 e deveria ser a port1.

Ajuste realizado, vamos ver se agora dá certo.

Agora sim, papai!

Pei Buf!!!

Comunicação validada entre as duas redes internas. Vou colocar só mais uns prints, para confirmar a comunicação.

Aqui podemos observar que já temos tráfego nas regras e na VPN

E aqui estamos acessando o Fortigate do Site_B pela estação do Site_A

É isso aí, pessoal!

Até o próximo post.

Contato para projetos, serviços e parceiras, click AQUI.

Comentários